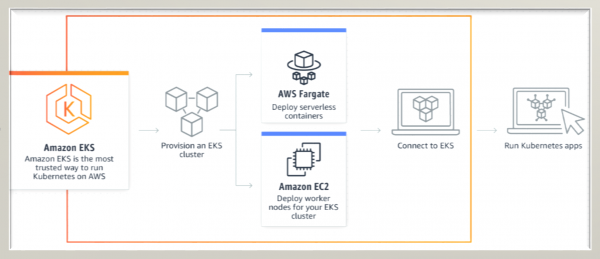

Der Amazon Elastic Kubernetes Service, kurz EKS, ist einer von zwei verwalteten Container-Cluster-Managern auf AWS. In diesem dreiteiligen Workshop bringen wir eine Container-Anwendung zum Laufen, hierfür beginnen wir mit den Vorbereitungen zum Betrieb eines EKS-Clusters auf AWS.

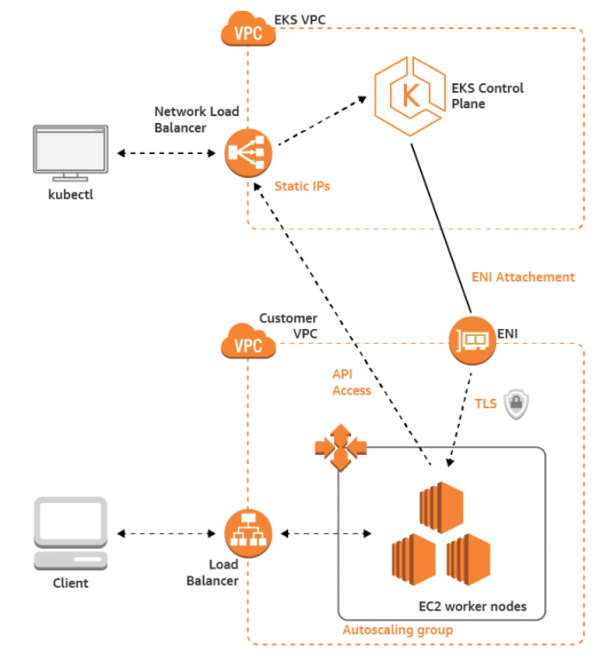

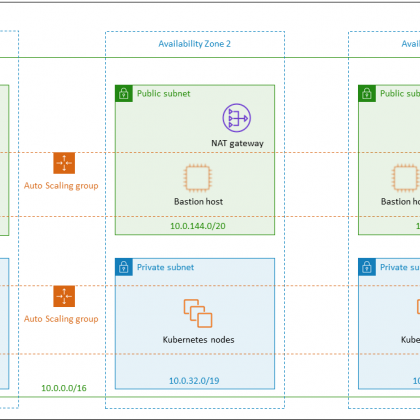

Im Unterschied zu Amazon ECS stellt EKS einen vollständig verwalteten Kubernetes-Service in der Public Cloud dar. Dieser ist umfassend mit anderen AWS-Services integriert, z. B. Amazon CloudWatch, Auto Scaling Groups, AWS Identity and Access Management (IAM) und Amazon Virtual Private Cloud (VPC).

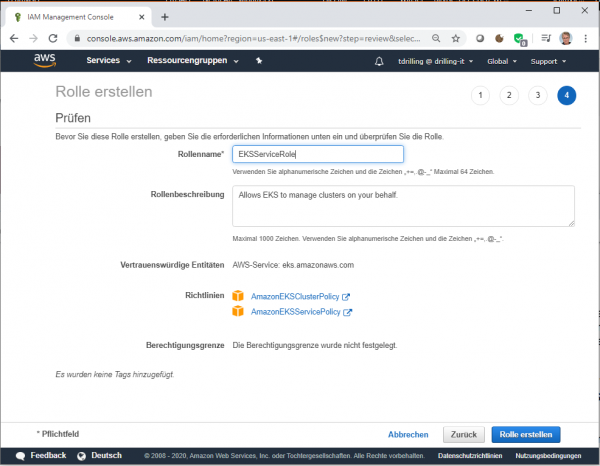

Vor dem Start mit dem Elastic Kubernetes Service bzw. konkret dem Erstellen eines EKS-Clusters muss der Nutzer eine IAM-Rolle anlegen, die Kubernetes zum Erstellen von AWS-Ressourcen übernehmen kann, etwa wenn später ein Load Balancer im Cluster erstellt werden soll.